解释

之前学习的是从一个安全区域到另一个安全区域进方向或者出方向的的动作,比如,从trust到untrust域,允许(允许/拒绝就是这个动作)数据包进,或者允许数据包出。

本次学习,是对一个方向制定策略,例如,一个区域内有很多地址,只允许一个地址在这个方向里通信。(这是我自己的理解,错误之处,还请指正,多谢!)

根据实验学习

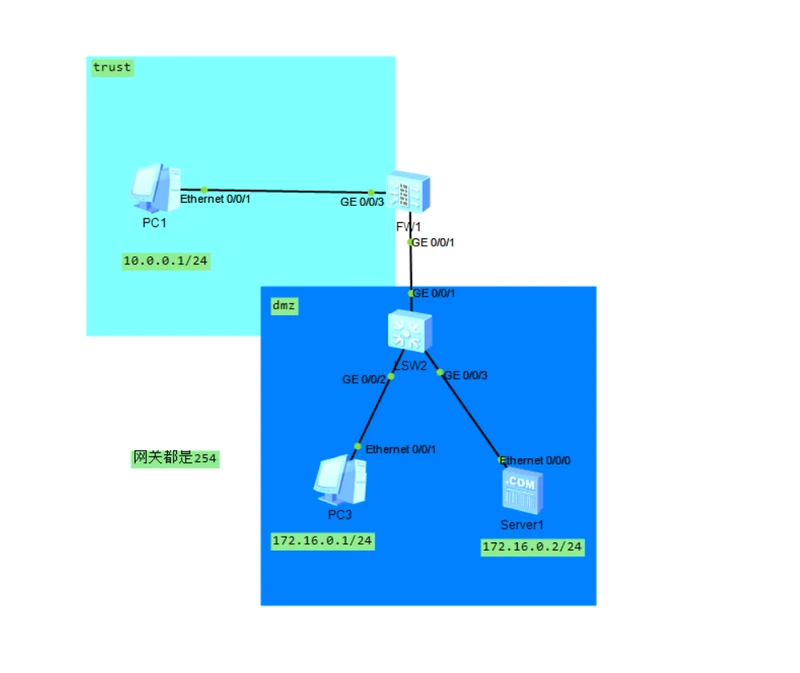

拓扑如如下

要求:

1、PC1可以访问 server1,但不能访问PC3

2、不添加trust到dmz的进方向包过滤,实现让dmz域访问10.0.0.1

前面的准备

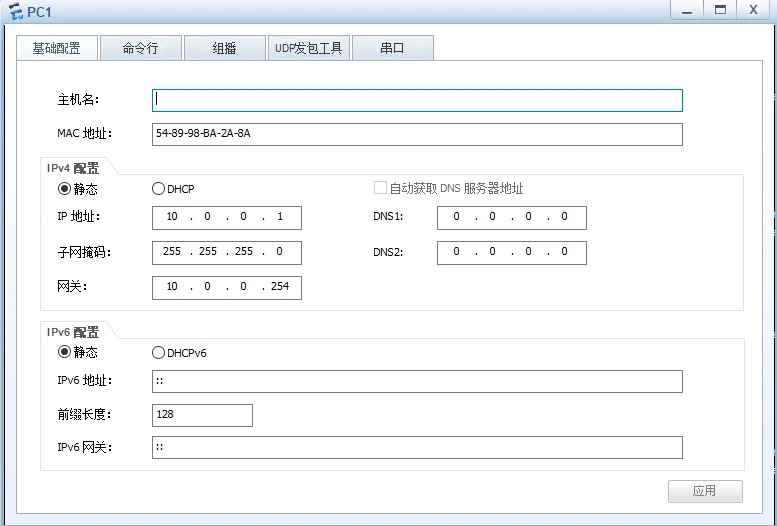

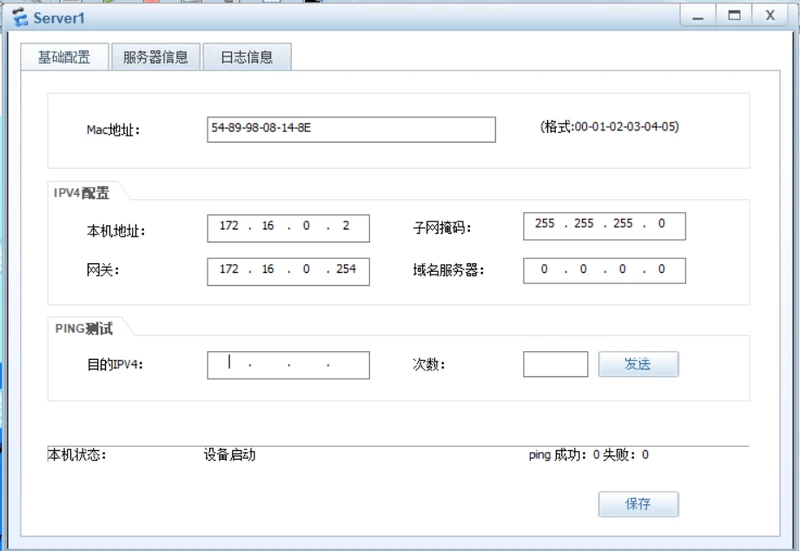

首先配好每个接口的网关,根据拓扑图中的标注,把PC还要server1配置好

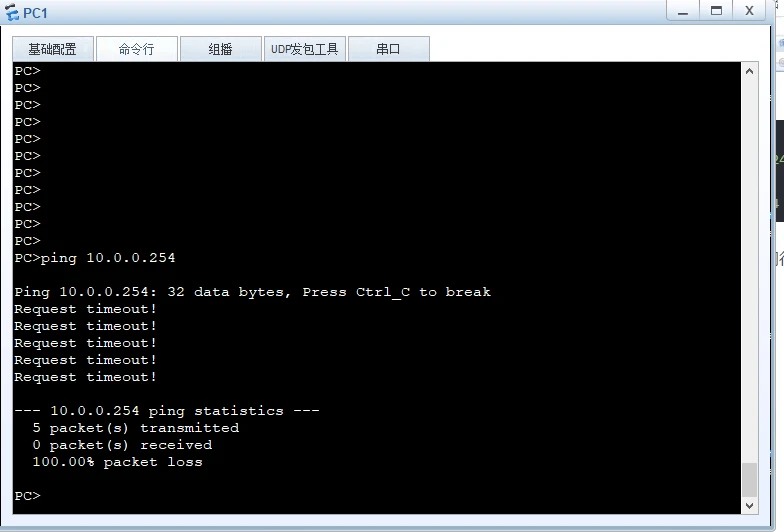

[SRG]interface GigabitEthernet 0/0/3 [SRG-GigabitEthernet0/0/3]ip address 10.0.0.254 24 [SRG]interface GigabitEthernet 0/0/1 [SRG-GigabitEthernet0/0/1]ip address 172.16.0.254 24 防火墙没有把接口分配到安全区域是,默认是不允许任何通信的,例如pingPC1的网关

然后把每个接口分配到安全区域里

[SRG]firewall zone trust [SRG-zone-trust]d th 14:06:06 2021/09/20 # firewall zone trust set priority 85 add interface GigabitEthernet0/0/0 [SRG-zone-trust]add interface GigabitEthernet 0/0/3 [SRG]firewall zone dmz [SRG-zone-dmz]add interface GigabitEthernet 0/0/1 把接口加入一个安全区域后,使用dis cu 查看默认的策略

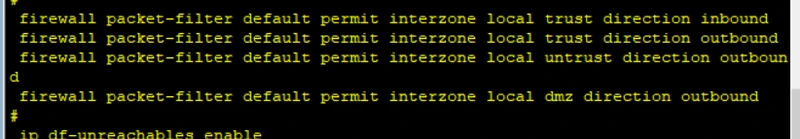

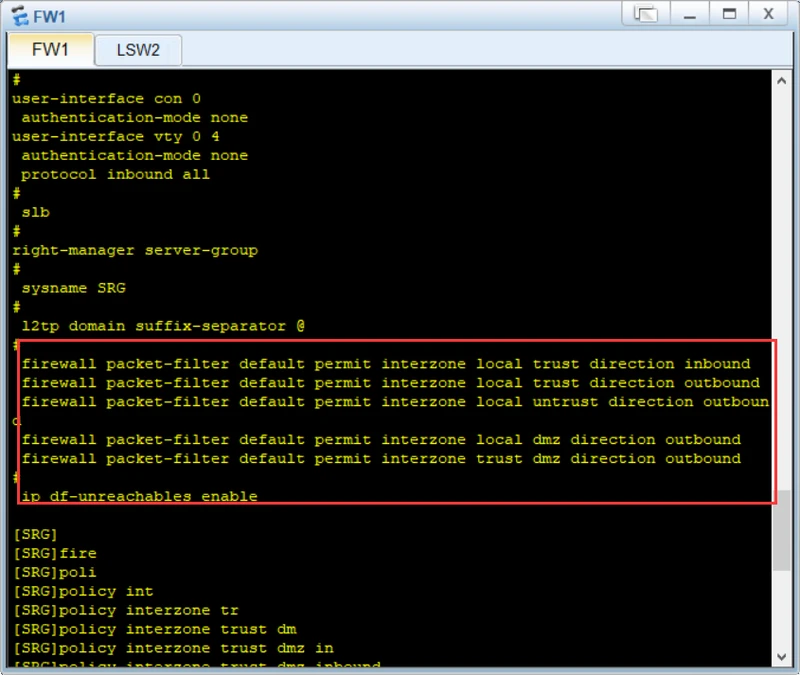

可以看到,都是关于local的一些默认的数据包过滤,local到trust进出方向都是被允许的,也就是本实验中PC1和防火墙是可以互相访问,local和dmz区域的只能是local访问dmz,但是dmz不能访问local

如图:

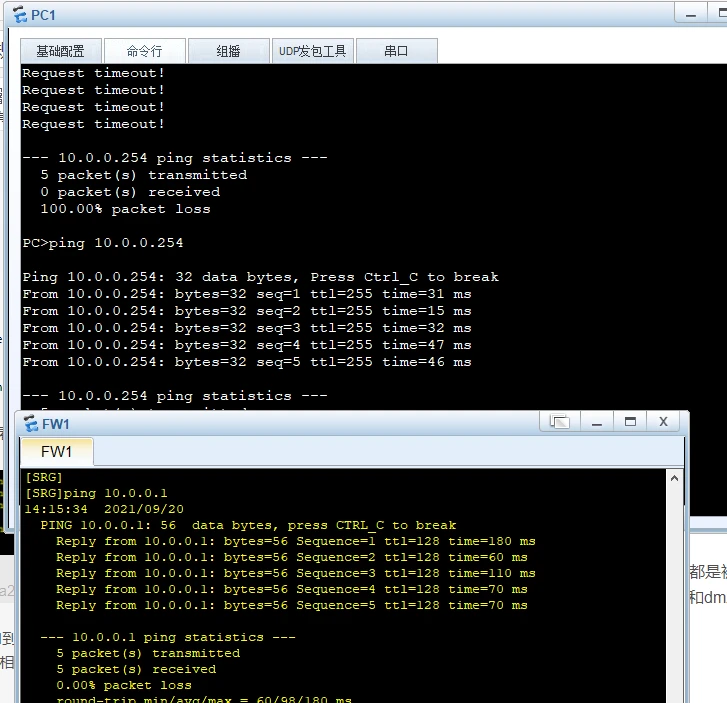

PC1和防火墙的通信小测试

dmz域的与防火墙的通信

但是我们要的是trust和dmz之间的通信限制

以上默认中没有这两个域的策略,需要先允许他们之间的数据包过滤

firewall packet-filter default permit interzone trust dmz direction inbound firewall packet-filter default permit interzone trust dmz direction outboun d 1、PC1可以访问 server1,但不能访问PC3

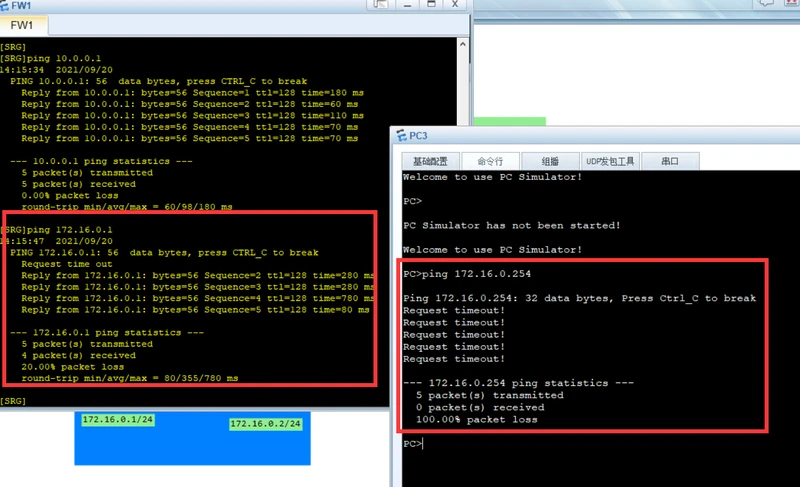

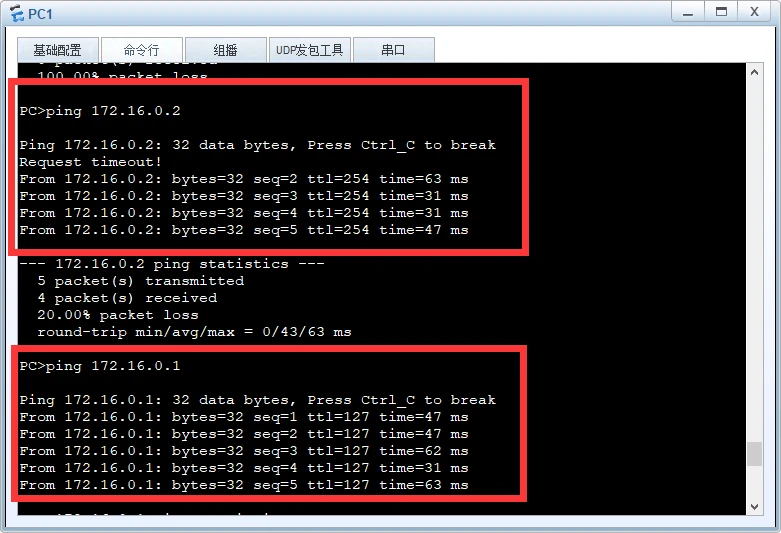

添加完包过滤,在trust到dmz的访问都是可以的,就是说,PC1可以访问PC3和server1,如图:

但是我们的要求是不能访问PC3,所以要在trust到dmz的出方向上,拒绝IP地址为172.16.0.1的访问

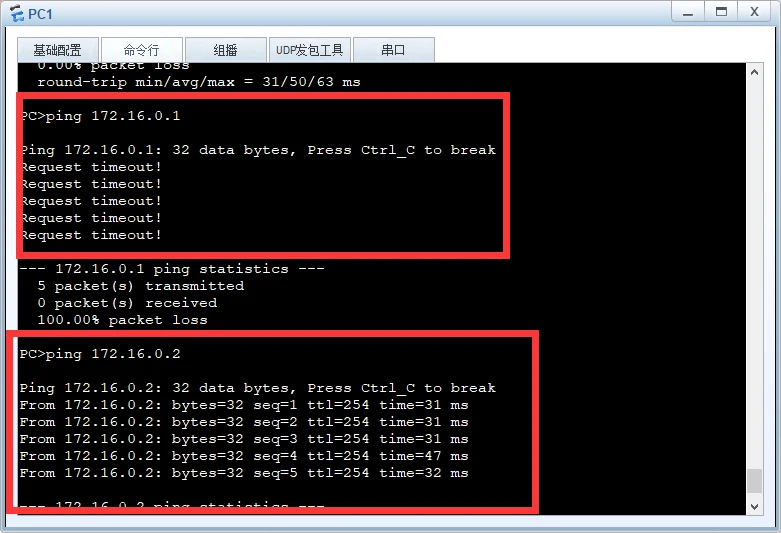

[SRG]policy interzone trust dmz outbound [SRG-policy-interzone-trust-dmz-outbound]policy 1 [SRG-policy-interzone-trust-dmz-outbound-1]action deny [SRG-policy-interzone-trust-dmz-outbound-1]policy destination 172.16.0.1 0 如图,这样就达到了我们想要的效果

2、不添加trust到dmz的进方向包过滤,实现让dmz域访问10.0.0.1

数据包过滤如下,可以看到,没有trust到dmz的进方向包过滤的配置

实现配置如下

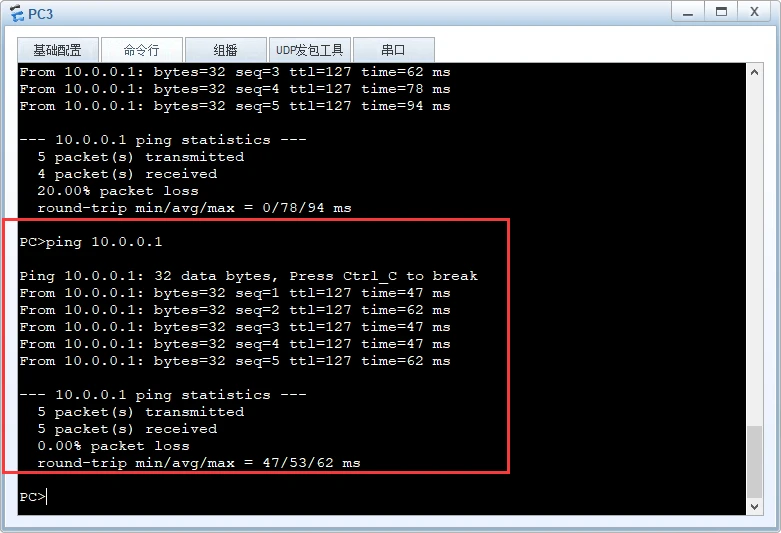

[SRG]policy interzone trust dmz inbound [SRG-policy-interzone-trust-dmz-inbound]policy 1 [SRG-policy-interzone-trust-dmz-inbound-1]policy destination 10.0.0.1 0 [SRG-policy-interzone-trust-dmz-inbound-1]action permit

本次学习结束