ATT&CK是一个描述对抗行为的知识库,其中的战术和技术定义了攻击声明周期内的对抗行为,其将技术都抽象成为了一个个行为,让阅读者可以直接通过技术的名称了解技术背后对应的行为目的。

ATT&CK的设计目的

ATT&CK是在2013年MITRE公司为了解决防守方的困境,基于现实中发生的真实攻击事件,创建的一个,对抗战术与技术知识库,其主要特点有:

1、以攻击者视角,对ATT&CK中的战术与技术进行介绍

2、所有战术与技术都是基于对现实实际攻击事件的收集

3、其表现形式是对于行为的抽象,让攻守双方都能比较容易的理解党项对抗行为其背后的目标

ATT&CK与KIll Chain 关系

Cyber Kill Chain是由Lockheed Martin开发的攻击链框架,确定了攻击者必须完成什么才能实现他们的目标,其展示的七个步骤增强了对于攻击的可见性,因其有7个步骤固称为"七步网络杀链"。七步杀链虽然对于业务步骤进行了描述,并未对于具体技术方法进行描述,MITRE也正是发下了KIll Chain的局限,对于KIll Chain进行了进一步的改造,其对每个步骤(战术)建立了更细粒度,更易共享的知识模型,这个看似是一个小心思,实则是一个创举,这个举动使安全从业人员有了标准化的沟通语言,并且因为其足够细致且全都是基于实际攻击事件的抽象,所以十分适合安全从业者(红蓝对抗)以此来搭建自己的知识框架。下面贴一下七步杀链和最新的ATT&CK对比。

七步杀链

侦查–>武器构建–>载荷投递–>漏洞利用–>安装植入–>命令控制–>目标达成

ATT&CK框架

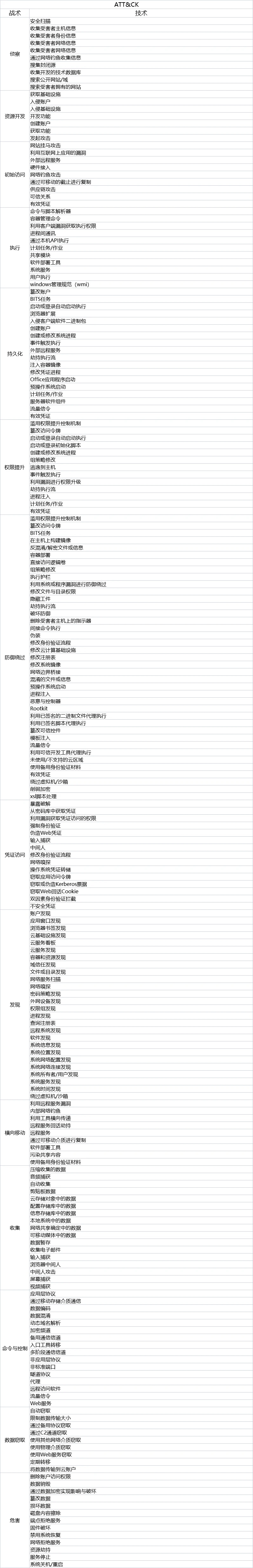

侦察–>资源开发–>初始访问–>执行–>持久化–>权限提升–>防御绕过–>凭证访问–>发现–>横向移动–>收集–>命令与控制–>数据窃取–>危害

ATT&CK的重要组成部分

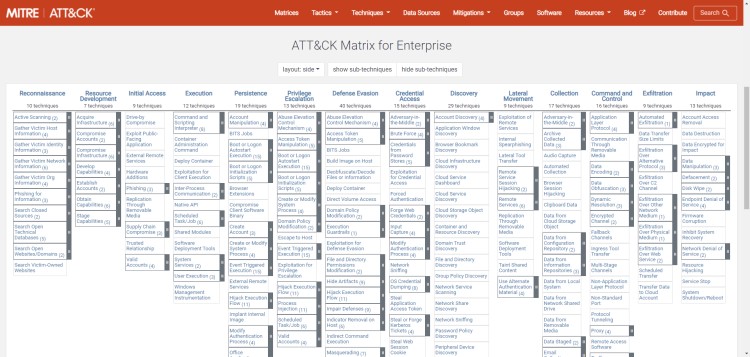

Matrix:矩阵是ATT&CK框架的宏观模型。

Tactics:战术表示攻击者的运用攻击所要达成的目标。

侦察->资源开发->初始访问->执行->持久化->权限提升->防御绕过->凭证访问->发现->横向移动->收集->命令与控制->数据窃取->危害

Techniques:攻击技术是实现攻击目标时使用的技术。

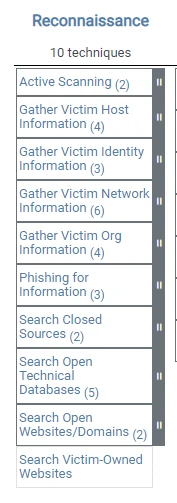

以战术Reconnaissance(侦查)为例,其有10个技术,技术可以不必全部执行,只要可以完成目标即可

Procedure Examples :攻击过程指攻击者使用某项攻击技术的真实案例。

Mitigations:缓解措施指企业应对不同的攻击技术时可采用的消减措施。

Detection:检测威胁的方法,方便企业更好的去搭建自己的防守监控,识别攻击。

重要组成部分之间的关系

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-VY5q2Dmg-1647395515740)(E:\CoreNote\文章附件\image-1647338447256.png)]](https://yyzqsoft.com/uploads/202407/04/2fe3a68bdca500d3.webp)

ATT&CK的应用场景

1、威胁情报:使用ATT&CK框架来识别攻击组织;

2、模拟攻击:基于ATT&CK进行红蓝攻防演练;

3、检测分析:基于具体的”技术“,有效增强检测能力;

4、评估改进:将解决方案映射到ATT&CK威胁模型,发现并弥补差距。

附录

先翻译一下,后续慢慢啃

学习参考

https://attack.mitre.org/

https://mitre-attack.github.io/attack-navigator/

https://github.com/redcanaryco/atomic-red-team

https://github.com/TravisFSmith/mitre_attack

http://vulhub.org.cn/attack

ATT&CK 实战指南

《ATT&CK框架实践指南》

后记,ATT&CK中的技术与子技术需要进一步的逐个学习,待后续慢慢学习总结